علوم وتكنولوجيا

-

تحذير: Ghost Tap قراصنة يستخدمون أداة NFCGate لسرقة الأموال من خلال المدفوعات عبر الهواتف المحمولة

يستخدم المهاجمون السيبرانيون تقنية جديدة تعتمد على الاتصال قريب المدى (NFC) لسرقة الأموال من الضحايا على نطاق واسع. وأطلقت شركة…

أكمل القراءة » -

بوتات التداول بالذكاء الاصطناعي : أداة فعّالة لاستثمار أكثر ذكاءً في الأسواق الرقمية

بوتات التداول بالذكاء الاصطناعي هي أدوات متطورة تمكّن المستثمرين من تنفيذ صفقات آلية في أسواق العملات الرقمية والفوركس وغيرها، مستندة…

أكمل القراءة » -

أفضل بوتات التداول لتحقيق أرباح مستدامة في سوق الفوركس

يعتبر سوق الفوركس أحد أضخم الأسواق المالية العالمية، حيث يتم تداول أكثر من 6 تريليون دولار يوميًا بين البنوك والمستثمرين.…

أكمل القراءة » -

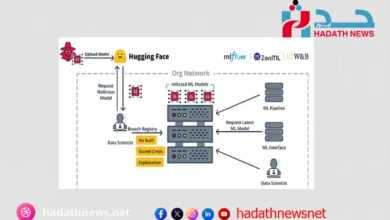

اكتشاف ثغرات أمنية خطيرة في مشاريع تعلم الآلة المفتوحة المصدر

تمكن فريق الأبحاث الأمنية في JFrog من اكتشاف مجموعة من الثغرات الأمنية في مشاريع مفتوحة المصدر متعلقة بتقنيات تعلم الآلة.

أكمل القراءة » -

أسرار الربح من منصة بوكيت اوبشن “Pocket Option” استراتيجية تداول للمبتدئين والمحترفين

منصة Pocket Option هي واحدة من الوسطاء البارزين في تداول الخيارات الثنائية، حيث تأسست عام 2017 وتتمتع بسمعة جيدة في…

أكمل القراءة » -

الشبكات الخاصة الافتراضية (VPN) حماية الخصوصية وتجاوز القيود الجغرافية

ما هو VPN؟ الشبكة الخاصة الافتراضية، والمعروفة اختصاراً بـ VPN (Virtual Private Network)، هي تقنية تُستخدم لتأمين الاتصال عبر الإنترنت…

أكمل القراءة » -

الربح من موقع Earn Fire:دليلك لكسب المال من الإنترنت بطرق بسيطة وآمنة

يرغب العديد من الأشخاص في إيجاد مصدر دخل إضافي بجانب عملهم الأساسي، ومن بين المواقع التي تتيح هذه الفرصة هو…

أكمل القراءة » -

كيف يعمل Bitwarden ؟ وهل يمكن الوثوق به لتأمين بياناتك؟

تطبيق Bitwarden هو أحد التطبيقات الرائدة في إدارة كلمات المرور وحمايتها. يتميز بتقديم حلول أمان شاملة لتخزين وإدارة كلمات المرور…

أكمل القراءة » -

تحذير: بريد إلكتروني احتيالي يستهدف الصحفيين والناشطين في اليمن

كشف الخبير في الأمن الرقمي، فهمي الباحث، عن تلقي العديد من المنظمات غير الربحية والناشطين والصحفيين في اليمن رسائل بريد…

أكمل القراءة » -

المعلومات الشخصية.. سلاح ذو حدين وحمايتها مسؤولية مشتركة

تشير المعلومات الشخصية المُعرّفة أو التعريفية، المعروفة اختصاراً بـ”PII” (Personally Identifiable Information)، إلى مجموعة من البيانات التي يمكن من خلالها…

أكمل القراءة » -

تحذير أمني: إذا كنت تملك هاتفاً من فئات M أو A من سامسونغ، فقد يتضمن برمجية تجسس إسرائيلية

إذا كان هاتفك من فئات M أو A من شركة “سامسونغ” وتعيش في منطقة الشرق الأوسط أو شمال أفريقيا، فقد…

أكمل القراءة » -

نصائح لحماية وتأمين أطفالك اثناء استخدامهم للإنترنت

لحماية وتأمين أطفالك أثناء استخدامهم للإنترنت، خاصة الأطفال دون سن 15 عامًا، إليكم بعض النصائح التي يمكن أن تساعدهم في…

أكمل القراءة » -

ما هو فيروس توتال VirusTotal وكيف يمكن الاستفادة منه في تعزيز الأمان الرقمي

يُعد VirusTotal أحد الأدوات الرقمية المجانية التي أُنشئت لتحسين مستوى الأمان الإلكتروني من خلال فحص الملفات والروابط بحثًا عن الفيروسات…

أكمل القراءة » -

تيليجرام توافق على مشاركة بيانات المستخدمين مع السلطات

في خطوة تُعتبر تراجعًا كبيرًا عن سياساتها السابقة، أعلن تطبيق تيليجرام، المراسلة الشهير، أنه سيبدأ في مشاركة عناوين IP وأرقام…

أكمل القراءة » -

ستارلينك starlink خدمة إنترنت فضائي لسد الفجوة الرقمية في اليمن

أعلنت " ستارلينك " عن إطلاق خدمتها للإنترنت الفضائي في اليمن، لتصبح بذلك اليمن أول دولة في منطقة الشرق الأوسط…

أكمل القراءة » -

شركة هواوي تعلن إطلاق سلسلة Huawei Watch GT 5 وساعة Watch D2 الذكية

أعلنت شركة "هواوي" اليوم عن إطلاق سلسلة ساعاتها الذكية الجديدة " Huawei Watch GT 5 "، والتي تشمل نماذج مغلفة…

أكمل القراءة » -

بصمات الأصابع الكيميائي تقنية جديدة لتحليل في مسارح الجريمة

كشفت دراسة حديثة أجراها باحثون من قسم الطب الشرعي بجامعة آرهوس الدنماركية عن إمكانيات كبيرة لاستخدام التصوير الكيميائي في تحليل…

أكمل القراءة » -

شركة كيا تعلن عن مواصفات وأسعار سيارتها الجديدة موديل 2025

متابعات -حدث نيوز أعلنت شركة كيا رسميًا عن أسعار ومواصفات طرازاتها الجديدة لعام 2025، التي تشمل النسخ الهجينة والهجينة القابلة…

أكمل القراءة » -

مؤسس تيليجرام “بافيل دوروف” يصف اعتقاله بأنه مضلل ويكشف أسباب…

في أول تعليق له بعد اعتقاله الشهر الماضي، انتقد بافيل دوروف، مؤسس تيليجرام، اعتقاله، واصفًا إياه بأنه "مضلل". وأضاف أن…

أكمل القراءة » -

“التروكولر”.. المميزات والسلبيات وطريقة الاستخدام بأمان

يعتبر تطبيق "تروكولر" (TrueCaller) واحداً من أكثر التطبيقات شيوعاً في تحديد هوية المتصل، حتى وإن لم يكن الرقم مسجلاً في…

أكمل القراءة »