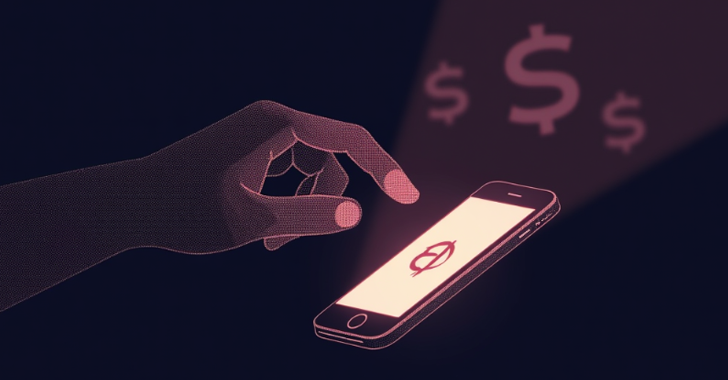

تحذير: Ghost Tap قراصنة يستخدمون أداة NFCGate لسرقة الأموال من خلال المدفوعات عبر الهواتف المحمولة

يستخدم المهاجمون السيبرانيون تقنية جديدة تعتمد على الاتصال قريب المدى (NFC) لسرقة الأموال من الضحايا على نطاق واسع. وأطلقت شركة ThreatFabric على هذه التقنية اسم “نقرة الشبح” (Ghost Tap)، حيث تمكّن القراصنة من سرقة الأموال من بطاقات ائتمانية مسروقة مرتبطة بخدمات الدفع عبر الهواتف المحمولة مثل Google Pay وApple Pay، وذلك من خلال نقل بيانات الاتصال عبر تقنية NFC.

وأوضحت الشركة الهولندية، في تصريح لموقع The HackerNews، قائلة:

“بات بإمكان القراصنة الآن استغلال Google Pay وApple Pay لنقل معلومات الدفع عبر اللمس (Tap-to-Pay) إلى أي مكان في العالم خلال ثوانٍ. وهذا يعني أنه حتى في غياب بطاقتك الفعلية أو هاتفك، يمكنهم إجراء عمليات دفع من حسابك في أي مكان حول العالم.”

تعتمد هذه الهجمات عادةً على خداع الضحايا لتحميل برامج خبيثة متخصصة في سرقة بياناتهم المصرفية. تشمل الأساليب المستخدمة تسجيل بيانات الدخول وكلمات المرور لمرة واحدة (OTP) عبر هجمات التراكب (Overlay) أو مسجلات المفاتيح (Keyloggers). وفي حالات أخرى، قد يتم اللجوء إلى هجمات التصيد الصوتي (Voice Phishing) للحصول على المعلومات اللازمة.

بمجرد حصول المهاجمين على تفاصيل البطاقة، يقومون بربطها بخدمات Google Pay أو Apple Pay. ولتجنب حظر البطاقة من قبل الجهة المصدرة، يتم تمرير معلومات الدفع عبر اللمس (Tap-to-Pay) إلى وسيط (Mule) يتولى إجراء عمليات شراء احتيالية في المتاجر.

يتم تنفيذ هذه العملية باستخدام أداة بحث شرعية تُعرف باسم NFCGate، والتي تتيح التقاط وتحليل أو تعديل حركة مرور البيانات عبر تقنية NFC. كما يمكن استخدامها لنقل بيانات NFC بين جهازين عبر خادم.

ووفقاً للباحثين من مختبر Secure Mobile Networking Lab في جامعة TU Darmstadt:

“يعمل جهاز واحد كقارئ لعلامات NFC، بينما يحاكي الجهاز الآخر علامة NFC باستخدام خاصية محاكاة بطاقة المضيف (HCE).”

على الرغم من أن أداة NFCGate قد استُخدمت سابقاً من قبل جهات خبيثة لنقل معلومات NFC من أجهزة الضحايا إلى المهاجمين – وهو ما وثقته شركة ESET في أغسطس 2024 باستخدام برنامج NGate الخبيث – إلا أن التطور الجديد يمثل أول استخدام لهذه الأداة في تمرير البيانات بهذا الأسلوب.

أوضحت شركة ThreatFabric أن “المجرمين السيبرانيين يمكنهم إنشاء رابط بين جهاز يحتوي على بطاقة مسروقة ونقطة بيع (PoS) في متجر، مما يتيح لهم البقاء مجهولين وإجراء عمليات سحب أموال على نطاق واسع.”

وأضافت الشركة: “يمكن للمجرم السيبراني الذي يمتلك البطاقة المسروقة أن يكون بعيداً تماماً عن موقع استخدامها (حتى في بلد آخر)، كما يمكنه استخدام نفس البطاقة في مواقع متعددة خلال فترة زمنية قصيرة.”

توفر هذه التكتيكات مزايا إضافية، حيث يمكن استخدامها لشراء بطاقات هدايا من متاجر غير متصلة بالإنترنت دون الحاجة لوجود المجرمين السيبرانيين فعلياً في الموقع. والأسوأ من ذلك، يمكن توسيع نطاق هذا المخطط الاحتيالي من خلال تجنيد عدة وسطاء (Mules) في مواقع مختلفة، مما يتيح تنفيذ العمليات في عدة أماكن خلال وقت قصير.

تزداد صعوبة اكتشاف هجمات Ghost Tap بسبب أن المعاملات تبدو كما لو أنها صادرة من نفس الجهاز، مما يسمح بتجاوز أنظمة مكافحة الاحتيال. علاوة على ذلك، يمكن أن يكون الجهاز المرتبط بالبطاقة في وضع الطيران (Airplane Mode)، مما يجعل من الصعب تحديد موقعه الفعلي وإثبات أنه لم يُستخدم فعلياً في إجراء المعاملة عند نقطة البيع (PoS).

وأوضحت شركة ThreatFabric: “نعتقد أن تطور الشبكات وزيادة سرعة الاتصال، بالإضافة إلى غياب أنظمة كشف قائمة على الوقت في أجهزة الصراف الآلي (ATM) ونقاط البيع (PoS)، ساهمت في جعل هذه الهجمات ممكنة. حيث تكون الأجهزة الحقيقية التي تحمل البطاقات بعيدة فعلياً عن مكان إجراء المعاملة، مما يعني أن الجهاز لا يكون موجوداً فعلياً عند نقطة البيع أو جهاز الصراف الآلي.”

وأضافت: “مع القدرة على التوسع بسرعة والعمل تحت غطاء من المجهولية، تقدم هذه الطريقة في سحب الأموال تحديات كبيرة للمؤسسات المالية والمنشآت التجارية على حد سواء.”